Dr. Joachim Fabini

Senior Scientist

Technische Universität Wien

Institute of Telecommunications

Gußhausstraße 25 | CG0510, 1040 Wien

Tel.: +43 1 58801 38813

E-Mail: Joachim.Fabini@tuwien.ac.at

https://www.tc.tuwien.ac.at/

#SuccessStory: Smarte Energienetze vor IT-Angriffen schützen

Von Smart Meters bis hin zu E-Lade-Stationen: Um moderne Energieinfrastruktur zu steuern, ist ihre Vernetzung über das Internet unerlässlich. Das KIRAS-Projekt MALORI analysierte State-of-the-art-Methoden, mit denen die Datennetze der Energieversorgung unter Ausnutzung von verdeckter Kommunikation angegriffen werden könnten.

Für Projektleiter Joachim Fabini vom Institute of Telecommunications der TU Wien und die Mitglieder des Projektkonsortiums ist eines klar: Die Frage ist nicht, ob vorhandene Schwachstellen in kritischen Infrastrukturen ausgenützt werden, sondern wann, von wem, mit welchem Ziel und mit welchen möglichen Folgen. Potenziellen Angreifern eröffnen sich schon allein deshalb viele Möglichkeiten, weil die IKT-Komponenten eines Energienetzes für gewöhnlich aus bewährter Hardware, Software und bekannten Protokollen besteht – samt den unvermeidlichen Sicherheitslücken, die sich in diesen Systemen laufend auftun. „Alle IKT-Geräte sind sicherheitstechnisch kompromittierbar“, sagt Joachim Fabini, „100-prozentige proaktive Sicherheit gibt es nicht.“

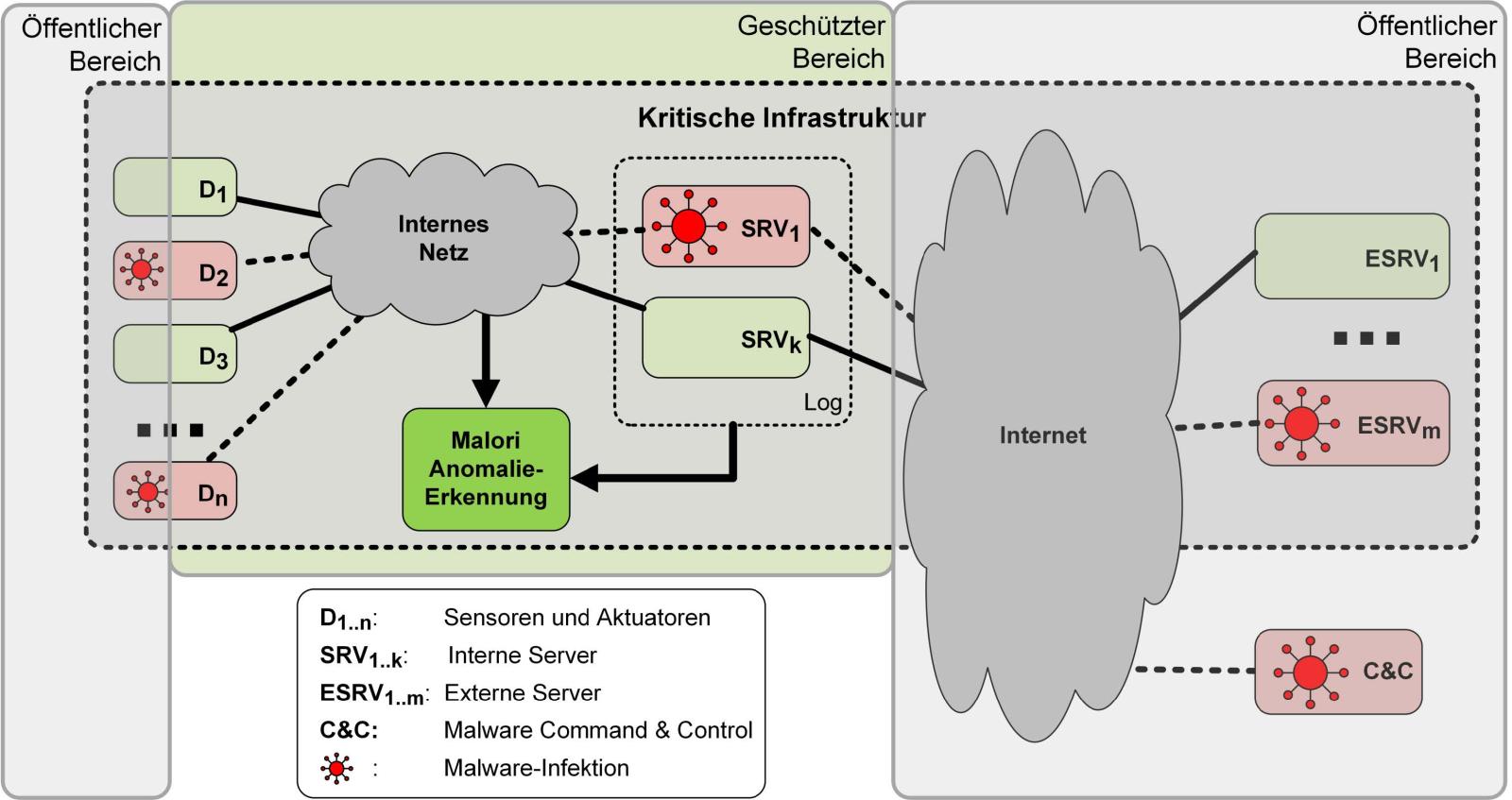

Schematische Darstellung von Gefährdungslage und -potential in kritischen Infrastrukturen, Abbildung: © TU Wien

Im Projekt MALORI hat das Konsortium potenzielle Angriffsflächen untersucht, die die 1,6 Millionen Smart Meters in Österreich abgeben, sowie das wachsende Netz der E-Lade-Stationen, das derzeit fast 15.000 Ladesäulen in Österreich umfasst, Tendenz stark steigend. E-Lade-Stationen zählen zwar nicht zur kritischen Infrastruktur. Allerdings: Eine einzige Ladestation bündelt eine Leistung, die dem mittleren Verbrauch von bis zu 100 Haushalten entspricht. Wenn es ein Angreifer schafft, einen Großteil der Ladestationen mit einem Botnetz zu übernehmen und konzertiert zu steuern, hätte dies problematische Auswirkungen auf die Stabilität der Stromversorgung. Fabini: „Aktuelle Malware erlaubt unter anderem das gezielte Nachladen von Schadensroutinen, wobei bekannte Auswirkungen vom Ausspähen von Daten (Data Exfiltration) bis zu beabsichtigtem physischem Schaden an Geräten reichen.“

Wenn der Schlüssel den Schadcode versteckt

Schon jetzt wird der Datenverkehr in kritischen IKT-Netzen standardmäßig verschlüsselt und durch Angriffs-Detektionssysteme (Intrusion-Detection-Systeme, IDS) überwacht. „Einige fortgeschrittene IDS nutzen bereits Maschinelles Lernen, um einen Normalzustand des Netzes zu modellieren und Abweichungen in der Kommunikation, z. B. unerwartete Pakete, als Anomalien festzustellen“, erklärt Joachim Fabini. Im Projekt MALORI wurde nachgewiesen, dass Malware ausgerechnet die häufig eingesetzte AES GCM-Verschlüsselung potenziell dafür nutzen kann, Schadcode in kritischen Infrastrukturen zu übertragen. Diese Art der Kompromittierung wird von derzeitigen IDS nicht bemerkt. Die gewonnenen Erkenntnisse wurden, um das Bewusstsein für diese Art der Gefährdung zu wecken, unter anderem der Crypto-Forum Research Group der Internet Research Task Force (IRTF) präsentiert. Das ist jene Forschungsgruppe, innerhalb derer der AES GCM-Algorithmus entwickelt und standardisiert wurde.

Im Projekt MALORI wurden zudem Methoden entwickelt, um diese in Verschlüsselung eingebettete verdeckte Kommunikation zu erkennen und damit die Robustheit der IKT-Netze der Energieversorgung zu stärken. „Der von uns erstellte Maßnahmenkatalog unterstützt auf Basis theoretischer Analyse und der Simulation von Angriffen die Projektpartner dabei, die Angriffsfläche der Kommunikation in kritischen Infrastrukturen zu minimieren“, fasst Fabini zusammen.

FFG-Förderung notwendig, gute Unterstützung während der Pandemie

„Ohne die Förderung aus dem KIRAS-Programm wäre MALORI nicht zustande gekommen“, ist der Projektleiter überzeugt. „Sicherheit steht selten im Mittelpunkt des Hardware- oder Software-Designs. Genau deshalb ist ein Programm wie KIRAS notwendig“, sagt der IT-Experte. Auch die Projektbegleitung durch die FFG beurteilt Fabini höchst positiv: „Wir haben mit der Pandemie und den Lockdowns die Grenzen des Projektmanagements und der Projektplanung erfahren, einschließlich Zutrittsverboten an Universitäten und Betriebssperren bei unseren Partnern. Das Projekt hat eine Zwangspause einlegen müssen, die Meetings mussten auf online umgestellt werden. Wir hatten Umstände und Herausforderungen, die zum Zeitpunkt der Projektplanung in keiner Weise vorhersehbar waren, und trotzdem sind die Ergebnisse infolge des Einsatzes des gesamten Konsortiums hervorragend“, resümiert der Projektleiter. „Die Verantwortlichen bei der FFG waren sehr, sehr hilfreich und flexibel dabei, uns bei den Umstellungen, die durch die Corona-Pandemie notwendig wurden, zu unterstützen.“

Know-how wird in Folgeprojekten vertieft

Das in MALORI gewonnene Wissen wird in zwei Folgeprojekten weiterentwickelt, in beiden steht die E-Lade-Infrastruktur im Zentrum. Zum einen wurde das Team um Joachim Fabini mit einer Studie zur Sicherheit der Steuerung von Ladeinfrastruktur beauftragt. Zum anderen wird das Know-how auch ins Zero-Emission-Mobility-Projekt „friendlyCharge“ einfließen, das im Frühjahr 2023 an der Montanuniversität Leoben startete.

Projektpartner

Beim Projekt MALORI waren unter Leitung der TU Wien und mit dem Bundesministerium für Inneres als Bedarfsträger folgende Partner beteiligt: Austrian Institute of Technology, Universität Wien, Ikarus Software GmbH, illwerke vkw AG, sowie Wiener Netze GmbH. Unterstützt wurde das Projekt durch Austrian Energy CERT als Letter-of-Intent-Partner.